Primeira coluna de 2012. Começo de ano, época de faxina e de “dar uma geral” na máquina. Inclusive, naturalmente, verificar os aspectos de segurança, campo no qual eu sou escrupulosamente cuidadoso. Como a licença de meu software de segurança, o ESET, estava por vencer, decidi renová-la. E no processo de renovação descobri que havia uma versão nova – e mui interessante. Tão interessante que me levou a escrever esta coluna.

Sou do tempo em que para garantir a proteção da máquina bastava instalar um programa antivírus, fazer uma varredura completa logo após a instalação para garantir que a máquina não estava infectada e, depois, tomar o cuidado elementar de submeter ao escrutínio do referido programa antivírus cada disco proveniente de fonte não confiável porventura inserido no acionador de disquetes antes de ler qualquer arquivo ou instalar qualquer programa do dito disquete. Era o suficiente, posto que a única forma de propagação de vírus então conhecida era via disquetes contaminados. O único problema era manter em dia a “biblioteca” ou “dicionário” de vírus, um arquivo com as “assinaturas” ou trechos de código característicos dos vírus conhecidos. Isto porque na época ainda não havia Internet.

Pois foi justamente com a Internet que as coisas começaram a se complicar. Ela facilitou a atualização da proteção, é verdade, mas abriu um novo – e poderosíssimo – canal para propagação de vírus.

Figura 1: Vírus e programas mal intencionados

Tão poderoso que graças a ela o assunto “segurança” se tornou crítico. Primeiro porque mais e mais formas de contaminação foram surgindo, seja via conexões a outras máquinas (pela Internet, por redes domésticas que começaram a se popularizar, por transmissão de informações sem fio tipo WiFi, Bluetooth e quejandas), seja via dispositivos externos (discos de memória tipo “pen-drive”, discos rígidos externos, telefones espertos e mais um monte de coisas que podem ser conectadas nas portas USB, IEEE 1394 e assemelhadas). Depois, porque a imaginação criativa dos crápulas que desenvolvem programas mal intencionados não tem limites e os vírus passaram a ser apenas mais uma – e, definitivamente, não a maior – fonte de preocupação: vieram os cavalos de Troia, vermes, programas espiões, ameaças embutidas em mensagens de correio eletrônico aparentemente inocentes, enfim, um monte de lixo virtual que deu origem a uma categoria específica de software, a dos programas mal intencionados ou “malwares”. E criou um novo – e pérfido – campo de conhecimento denominado “engenharia social”, um nome sofisticado para designar meios sórdidos de manipular pessoas, enganando-as e induzindo-as a contaminar suas máquinas enquanto acreditam que estão usando material seguro.

Em resumo: para garantir a segurança de sua máquina e impedir vazamento de seus preciosos dados – inclusive senhas bancárias e coisas do mesmo nível de confidencialidade – já não basta um programa antivírus. É preciso muito mais que isto. É preciso um “pacote de segurança”.

E é aí que entra o ESET 5.

O ESET e eu

ESET é uma empresa eslovaca. Para quem está acostumado a usar software desenvolvido nos EUA, pode até soar estranho. E o fato dela ter sido considerada a empresa mais bem sucedida da Eslováquia durante três anos seguidos – 2008 a 2010 – talvez não signifique muito. Mas, acredite: ela desenvolve e distribui um dos melhores pacotes de segurança para computadores que eu conheço, o ESET Smart Security.

A empresa ESET nasceu em Bratislava, capital da Eslováquia, mas seu produto é tão confiável que ela se espalhou pelo mundo. Hoje, tem filiais em cinco países e representantes em mais 180. No Brasil o representante é a Protagon, empresa especializada em segurança e sediada em Belo Horizonte.

Figura 2: O avatar do ESET

Eu descobri o ESET por acaso e o uso já há quase dez anos (não sei com certeza pois de produto de segurança que funciona a gente esquece; se tivesse falhado uma única vez eu tenho certeza que me lembraria). Antes dele usava um concorrente muito conhecido. Que, no que toca à proteção, até que funcionava. Mas eu costumo deixar minha máquina principal ligada quase permanentemente, e comecei a notar que ela passou a apresentar uma capacidade de memória RAM livre cada vez menor e desproporcional ao número de programas carregados. Investiga daqui, fuça dali, descobri que entre os processos ativos na memória havia um que ocupava mais de cem MB e, pior, que tendia a crescer com o tempo. Fuçando mais um pouco, constatei que ele era um dos processos disparados pelo pacote de segurança que eu então usava. Liguei para o suporte da empresa e perguntei o que era aquilo. A resposta foi surpreendente: tratava-se de um registro das atividades da máquina mantido pelo software de segurança que começava do zero, logo após a inicialização, e crescia na medida em que acumulava dados. Mas, segundo o educado jovem do suporte, eu não precisaria me preocupar pois “toda vez que a máquina é desligada ele libera a memória e começa novamente do zero quando é ligada novamente”. Retruquei que jamais desligava a máquina exceto quando viajava e, se a coisa funcionava como ele me dizia, o processo acabaria por ocupar toda a memória RAM. Não haveria um meio de purgar os dados? “Infelizmente não”, respondeu o jovem, “o senhor terá que desligar sua máquina periodicamente”.

Como quem decide sobre meus hábitos de trabalho sou eu, não o suporte dos programas, em vez de mudar de hábito mudei de programa. E como enquanto estava procurando por algum que satisfizesse minhas necessidades recebi uma cópia de avaliação do ESET, acabei gostando tanto que ele se aboletou em minha máquina de testes, passou para a principal e hoje garante a segurança de todos os meus micros, inclusive os portáteis. Está instalado até mesmo no meu telefone esperto (há uma versão para Android).

O que é o ESET

ESET deve ser uma sigla. Não tenho certeza porque não encontrei qualquer informação a respeito. Mas, se de fato for, há de ser em eslovaco, um idioma eslavo não muito popular por estas plagas, portanto exibi-la por extenso não faria muito sentido. Então vamos ao que interessa: o ESET Smart Security é aquilo que se convencionou chamar de “pacote de segurança”. Que, como todo pacote de segurança, tem como peça central um programa antivírus. O programa antivírus em torno do qual foi desenvolvido o ESET é o NOD 32 (que pode ser adquirido separadamente), desenvolvido ainda nos tempos do DOS, lá pelos idos dos anos oitenta do século passado.

Instalar o ESET deixou de ser uma atividade complicada desde a versão 3. Nas mais recentes, durante o processo de instalação basta informar se você deseja impedir a execução de arquivos executáveis potencialmente perigosos (sugiro responder afirmativamente) e fornecer duas ou três informações adicionais, que a instalação padrão é executada e fornece proteção adequada para a imensa maioria dos casos.

O que não quer dizer que o pacote não é flexível, apenas que a instalação padrão cobre a maioria das situações corriqueiras. Mas, se você tem alguma necessidade de efetuar ajustes mais finos no nível de proteção, o ESET oferece um módulo de configuração avançada que permite fazer o diabo, desde criar regras e zonas no “firewall” pessoal até criar listas de URLs excluídos, permitidos ou bloqueados da filtragem da rede, passando pela verificação da filtragem do correio eletrônico por protocolo IMAP. É claro que determinados ajustes exigem algum conhecimento especializado, mas no caso do ESET vale a regra geral “se você não tem certeza do que está fazendo, não mexa”. Pois, deixado como está, satisfaz as necessidades da imensa maioria dos usuários.

Figura 3: A nova janela inicial do ESET 5

Como todo bom pacote de segurança, o ESET garante a proteção da máquina conectada a uma rede através de um “firewall” pessoal, a defende de ameaças provenientes da Internet tanto via invasão direta pela rede quanto por programas mal intencionados anexados a mensagens de correio eletrônico (e, ainda de quebra, fornece um módulo de proteção contra SPAM bastante eficaz) e faz mais umas tantas gracinhas, como todo bom pacote de segurança. Delas, a que chama mais atenção é o chamado SysInspector, que usa regras de heurística avançada para determinar o potencial de risco de arquivos.

Mas o que vem mesmo a ser “heurística”?

“Heurística” é uma palavra meio safada. Tenho para mim que a maioria das pessoas que a usa o faz sem ter uma ideia exata de seu real significado. Talvez eu esteja exagerando e só tenha esta impressão porque, confesso, eu mesmo agi assim durante muito tempo, Quando me deparava com ela, consultava o dicionário, não entendia direito o que lá encontrava e, sem tempo para destrinchar a coisa, tocava adiante. E assim continuei até tomar vergonha na cara e decidir descobrir o realmente o quer dizer “heurística”. Conhecimento que agora me disponho a compartilhar com vocês.

“Heurística” é um termo que deriva do grego “heurísko” (cujo significado é “acho”, “descubro”) que, entre outras, originou uma palavra que, garanto, você conhece: “eureca”. Aquela mesma que, dizem, Arquimedes gritou durante um banho de imersão ao descobrir a solução de um problema intrincado. O que dá uma pista do significado de “heurística”: deve ter alguma coisa a ver com a solução de problemas.

E tem.

Antes da definição, porém, vamos a algumas situações práticas.

Por exemplo: você está “enrolado” com um problema abstrato, daqueles bem cabeludos, que não dispõe de um método conhecido para resolver. Então, para organizar as ideias, decide criar um desenho para ajudar a compreensão. Isto feito, observando o esquema (ou gráfico, ou fluxograma ou seja lá qual tenha sido o tipo de desenho a que recorreu), consegue reduzir o grau de abstração, o que torna mais simples encontrar a solução. Este é um método heurístico.

Outro exemplo: você está diante de uma situação complicada e não faz a menor ideia de como as coisas vão se desdobrar e aonde aquilo vai levá-lo. Então, presume que sabe onde vai chegar e vem retornando de lá passo a passo, buscando voltar à situação na qual se encontra. Se conseguir, provavelmente bastará refazer o caminho, agora no sentido inverso, para resolver o problema. Mais um método heurístico.

Uma variante: em vez de supor que tem “a” solução, você imagina um elenco de diferentes soluções e tenta descobrir qual delas faz mais sentido baseado nos dados que dispõe. Outro método heurístico.

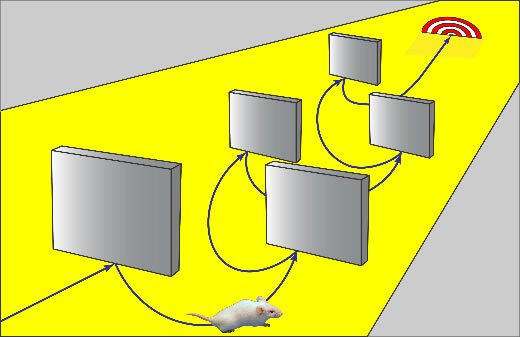

Figura 4: Método das aproximações sucessivas

Mais dois exemplos bem conhecidos da busca de soluções recorrendo à heurística: o método da tentativa e erro e o das aproximações sucessivas. O ratinho da figura está tentando um método heurístico para atingir seu alvo.

Eu poderia gastar páginas e páginas descrevendo diferentes métodos heurísticos mas acho que já temos material para entender do que se trata: heurística é a aplicação de diferentes métodos, regras, receitas ou tentativas que podem conduzir à descoberta da solução de problemas quando nos faltam dados ou metodologia para aplicar uma solução já testada e comprovada. Em suma: usa-se a heurística para tentar resolver um problema que não tem forma estabelecida para se chegar a uma solução.

E como aplicar isto na identificação de vírus?

Ora, é fácil (quer dizer, fácil não é a detecção do vírus; fácil é entender como o método heurístico funciona): todo vírus, cavalo de Troia, verme ou similares contém trechos de código que os identificam. Estes trechos são chamados de “assinatura” do vírus e estão armazenados em um banco de dados usado pelo pacote de segurança para identificar o vírus. Se a varredura de um arquivo indicar que ele contém aquele trecho de código, o arquivo está contaminado e ou é eliminado ou vai para quarentena, dependendo do desejo do usuário.

Mas isto não é método heurístico, é aplicação pura e simples da tecnologia de detecção de vírus, ou seja, uma forma estabelecida para chegar à solução.

Agora vamos à heurística. Imagine que sua máquina recebeu um arquivo que acabou de ser examinado pelo módulo de segurança e nele não foi encontrada qualquer assinatura de vírus conhecido. Teoricamente é um arquivo seguro e pode ser liberado. Mas nós sabemos que os desenvolvedores de vírus estão continuamente trabalhando no desenvolvimento de novas cepas, tentando mutações, mexendo aqui e ali para alterar as assinaturas e evitar que o arquivo seja flagrado. O resultado é um arquivo mal intencionado que, por não conter qualquer trecho de código que coincida exatamente com uma das assinaturas catalogadas, engana o módulo antivírus.

A técnica heurística empregada na detecção de vírus consiste então em procurar no interior destes arquivos por trechos de código “parecidos” com assinaturas de vírus conhecidos. É claro que o conceito de “parecido” não é o comumente usado pelos humanos, mas estabelecido por algoritmos (procedimentos encadeados que buscam um determinado fim) específicos executados pela máquina. Se encontrar, há uma boa chance daquele arquivo ser prejudicial e ele deve ser bloqueado e marcado para submetê-lo a um escrutínio mais meticuloso.

Considerando a rapidez com que novas variantes de vírus são criadas, por mais frequentes que sejam feitas as atualizações de assinaturas, a probabilidade de que nossa máquina receba um arquivo contaminado cuja assinatura ainda não foi incluída no banco de dados é razoável. A única forma eficaz de se proteger contra isto é o uso de técnicas heurísticas.

O ESET não é o único software que recorre a este tipo de técnica. Na verdade, todo bom pacote de segurança deve fazê-lo. Mas o ESET é um dos que o fazem há mais tempo e cujo algoritmo vem se aperfeiçoando ao longo dos anos. Eu, usuário antigo do ESET, volta e meia me deparo com uma janela de aviso informando que um arquivo suspeito foi identificado e bloqueado e solicitando permissão para encaminhá-lo para análise (porque eu ajustei o programa assim; se você preferir pode ajustá-lo para encaminhar automaticamente). É a técnica heurística em ação...

E como até hoje nenhuma das máquinas que uso foi contaminada com qualquer programa mal intencionado, tudo leva a crer que o algoritmo heurístico do ESET funciona.

O ESET versão 5

Pois bem, como eu dizia, na época da renovação de minha licença, descobri que havia uma nova versão na praça, o ESET Smart Security 5. E mais: que a atualização de versão era gratuita para quem detinha a versão 4.

Mas como “descobri”? O próprio ESET não deveria ter avisado quando a versão foi lançada?

Deveria. Mas até a versão 4, não avisava. O que nos leva à primeira novidade da versão 5: a partir dela o programa pode ser configurado para informar quando houver uma atualização de versão e oferecer a oportunidade de atualizar a versão juntamente com a atualização (esta sim, já de há muito automática) do banco de dados da assinatura de vírus.

Mas há outras novidades (vou descrever aqui apenas algumas; a quem quiser uma descrição mais detalhada, particularmente sobre o módulo de controle dos pais, sugiro uma visita à página < http://www.afamiliasegura.com.br/ > “Proteção para sua família”, da ESET) .

Figura 5: a janela de configuração do ESET 5

Para começar, a interface mudou. Ficou mais “limpa”, bonita e ao mesmo tempo mais informativa. Já não há mais a opção entre “modo padrão” e “modo avançado” para escolher diferentes interfaces para ajustar diferentes recursos. Agora a interface é única e lembra bastante a do “modo padrão” da versão 4. Para alcançar os ajustes avançados basta entrar em “Configuração” (veja Figura 5) e clicar no atalho “Entrar na configuração avançada” que, em vez de mudar a interface, abre uma nova janela.

Como todo bom programa de segurança, o ESET raramente aparece e acabamos por nos esquecer de sua existência. Quando muito, emite janelas de mensagens para informar sobre os acontecimentos relevantes. Azuis, quando tudo está normal (por exemplo, para informar que a atualização automática do banco de dados de assinaturas acabou de ser feita), amarelas quando necessita de atenção (informando as razões) e vermelhas quando algo vai mal (um arquivo suspeito foi detectado e enviado para quarentena ou eliminado). O mesmo ocorre com a cor de seu ícone na Área de Notificação: muda de acordo com a situação. E é através deste ícone que se tem acesso à janela principal (veja Figura 3) com um clique do botão direito.

Nesta janela houve algumas mudanças (aparece agora uma seção “Usado com frequência” que lista as funções às quais tem se recorrido com maior frequência, por exemplo), mas eu não vou me deter neste tipo de detalhes para não tornar a coluna (ainda mais) tediosa. Vamos, então, às novidades mais importantes.

Uma delas aparece logo na janela “Início”: uma pequena entrada adicional nos ajustes de proteção, o “Controle dos pais”. Trata-se de um novo módulo do programa que permite aos adultos que administram micros usados por crianças não somente bloquear material potencialmente ofensivo como também proibir acesso a sítios agrupados por categorias. Esta função, protegida por senha, permite ajustar diferentes níveis de controle por contas ou ser totalmente desativada.

Outro recurso interessante incluído na versão 5 é o “Modo de jogos”. Basta habilitá-lo para impedir que um jogo seja interrompido por janelas de avisos. A proteção do sistema continua ativa em segundo plano, mas não solicita qualquer ação do usuário nem emite qualquer tipo de aviso. Se habilitado, o “Modo de jogos” se ativa automaticamente sempre que o sistema detectar a execução de um aplicativo em tela cheia e será desativado ao sair do aplicativo. Note que o modo de jogos não se presta apenas para facilitar a vida de trêfegos jogadores: um sisudo executivo também pode recorrer a ele quando não deseja que a apresentação que está exibindo em uma reunião de negócios seja interrompida por janelas de aviso.

Também a partir da versão 5 o ESET incorporou o controle de mídia removível. Trata-se de um novo módulo que permite desde executar automaticamente a varredura de toda mídia removível (CD, DVD, dispositivos ligados a portas USB, etc.) conectados ao computador até bloquear o acesso a estas mídias de acordo com regras estabelecidas pelo usuário. Esta função, juntamente com a HIPS (Host Intruder Prevention System, ou sistema de prevenção de intrusos de “host”) que, para bloquear intrusos e impedir ativamente tentativas de invasão, utiliza análise avançada de comportamento e capacidade de detecção do filtro de rede para monitorar processos, arquivos e chaves de registro, melhoraram ainda mais o nível de proteção oferecido pelo ESET.

Além de tudo, o ESET oferece uma “caixa de ferramentas” que é um primor. Seus módulos permitem examinar a lista de processos em execução, conexões de rede e sua atividade, fornece relatórios e estatísticas, permite agendamento de tarefas, enviar arquivos para análise nos laboratórios da empresa, o diabo. E, com o SysRescue, ainda permite a criação de um disco inicializável que permite executar o ESET independentemente do sistema operacional mesmo com este sistema em pleno funcionamento – o que permite remover infiltrações nos arquivos de sistema.

Como eu disse, sou usuário satisfeito do ESET já há alguns anos. E já há algum tempo não via a “cara” dele (bons sistemas de proteção são quase invisíveis). Pois bem: apesar disto, deu para perceber que a nova versão 5 ficou ainda melhor.

É bom começar um ano assim...